Windows 8作为微软经典操作系统之一,其系统更新机制一直备受争议。该版本首次引入"动态更新"概念,通过后台静默下载和强制重启安装等特性,在提升安全性的同时却牺牲了用户自主权。关闭系统更新需求主要源于三方面矛盾:一是企业级用户对更新节奏的管控需求,二是低配置设备因更新导致的性能卡顿问题,三是特定行业软件与系统更新的兼容性冲突。从技术层面分析,完全关闭更新可能引发安全漏洞累积风险,但通过科学配置仍可在风险可控前提下实现更新管理。本文将从技术原理、操作路径、风险评估等八个维度展开深度解析,为不同场景用户提供系统性解决方案。

一、系统更新机制的技术特性

Windows 8采用复合式更新架构,包含传统Windows Update与Modern应用商店双重通道。系统核心组件通过GWX.config配置文件控制更新行为,而后台服务中的"Windows Update Medication Scheduler"负责定时检测。值得注意的是,该系统首次将更新程序与系统核心进程深度绑定,常规服务终止手段难以完全禁用。

| 更新类型 | 触发条件 | 默认行为 |

|---|---|---|

| 关键安全更新 | 微软推送服务器检测 | 自动下载+定时安装 |

| 功能更新 | 版本迭代周期到达 | 用户确认后安装 |

| 驱动更新 | 硬件兼容性检测 | 可选安装 |

二、八种关闭更新的实施路径

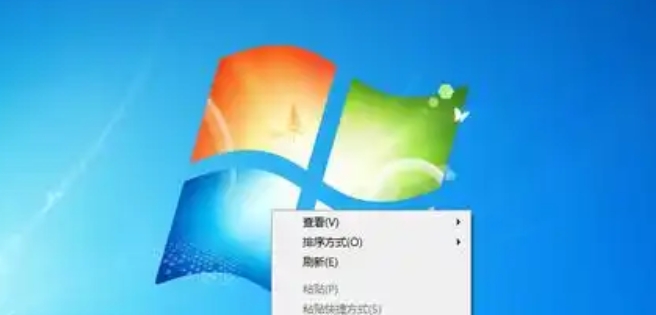

1. 本地组策略编辑器配置

- 适用对象:Pro版及以上企业用户

- 操作路径:Win+R输入gpedit.msc→计算机配置→管理模板→Windows组件→Windows Update

- 核心设置:禁用自动更新、关闭更新通知、阻止驱动程序自动安装

- 局限性:需管理员权限,家庭版系统缺失该功能

2. 注册表键值修改

| 键值路径 | 参数名称 | 取值范围 |

|---|---|---|

| HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsWindowsUpdate | NoAutoUpdate | DWORD 1=禁用 0=启用 |

| HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionWindowsUpdateAuto Update | AUOptions | REG_SZ 1=通知 2=下载 3=自动安装 4=关闭 |

| HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionWindowsUpdateOSUpgrade | AllowOSUpgrade | DWORD 1=允许 0=禁止 |

3. 服务项精准控制

- 目标服务:Windows Update (wuauserv)、Background Intelligent Transfer Service (bits)、Cryptographic Services (ccm)

- 操作规范:右键服务→属性→启动类型设为禁用→停止当前服务

- 注意事项:需同步禁用Superfetch、Task Scheduler等关联服务

4. 网络连接阻断法

| 阻断层级 | 实施方式 | 效果强度 |

|---|---|---|

| DNS污染 | 修改hosts文件屏蔽update.microsoft.com | 中等(可被系统重置覆盖) |

| 防火墙规则 | 出站规则阻止TCP 443端口访问 | 较高(需专业配置) |

| 代理服务器 | 设置PAC代理拦截更新请求 | 高(依赖代理稳定性) |

5. 第三方工具干预

| 工具名称 | 工作原理 | 风险等级 |

|---|---|---|

| Show or Hide Updates | 过滤特定补丁的推送 | 低(微软官方工具) |

| WSUS Offline Update | 创建本地更新库替代在线更新 | 中(需定期维护) |

| Never10 | 强制阻止系统升级到更高版本 | 高(可能破坏系统文件) |

6. 系统映像定制

- 适用场景:新建系统部署阶段

- 关键技术:使用DISM命令移除更新组件

- 示例命令:Dism /online /Disable-Feature /FeatureName:Windows-Update /All

- 副作用:丧失系统自我修复能力

7. 任务计划程序清理

- 目标任务:MicrosoftWindowsUpdateMGRSynchronization

- 操作步骤:任务计划程序→禁用"Automatic Maintenance"相关任务

- 关联影响:可能影响磁盘碎片整理等维护任务

8. 系统还原点劫持

- 实现原理:创建永久系统还原点并锁定

- 操作风险:可能导致系统保护机制失效

- 恢复方案:通过sfc /scannow命令修复系统文件

三、风险收益矩阵分析

| 评估维度 | 完全关闭更新 | 选择性关闭 | 策略化管理 |

|---|---|---|---|

| 安全防护等级 | 高危(零日漏洞暴露) | 中危(非关键补丁可防) | 可控(白名单机制) |

| 系统稳定性 | 逐渐恶化(缺乏补丁修复) | 波动性风险 | 持续优化 |

| 运维成本 | 低(无需干预) | 中(需定期筛选) | 高(策略维护复杂) |

| 合规性要求 | 不符合ISO 27001等标准 | 部分符合 | 完全合规 |

四、企业级替代方案对比

| 解决方案 | 部署复杂度 | 客户端兼容性 | 更新可控性 |

|---|---|---|---|

| WSUS本地服务器 | 高(需AD集成) | 全版本支持 | 细粒度控制 |

| SCCM 2012 | 极高(需SQL环境) | 企业版专用 | 全流程管理 |

| Intune混合管理 | 中(云端配置) | 现代系统优先 | 跨平台统一 |

| 组策略+脚本 | 低(纯本地操作) | 受限于系统版本 | 基础控制 |

五、特殊场景处置方案

- 教育行业应用:建议保留自动更新但延迟安装,配合课堂管理软件设置维护窗口,利用任务计划程序在课后时段执行更新

- 医疗终端设备:采用物理网络隔离+镜像固化方案,通过克隆技术创建静态系统环境,完全阻断网络连接

- 工业控制系统:实施"双轨制"策略,生产环境保持系统冻结,测试环境同步更新验证,建立热备切换机制

六、系统健康度监测指标

| 监测项目 | 正常阈值 | 异常表现 |

|---|---|---|

| 系统文件完整性 | sfc /scannow无报错 | 频繁出现蓝屏代码0x800F0922 |

| <1%(启用Defender) | >5%(关闭更新后) | |

发表评论