路由器不知密码如何连接(路由无密连接)

384人看过

384人看过

在数字化生活中,路由器作为家庭及办公网络的核心枢纽,其重要性不言而喻。然而,当用户面临路由器密码遗忘或未知的困境时,如何恢复网络连接成为亟待解决的问题。本文将从技术原理、操作实践、风险评估等多维度,系统剖析八大连接策略,并通过深度对比揭示不同方法的适用场景与潜在隐患。

一、默认密码尝试法

部分厂商为设备预设通用密码,可通过官方渠道查询对应型号的初始凭证。

| 品牌/型号 | 默认IP | 常见默认账号 | 默认密码 |

|---|---|---|---|

| TP-Link | 192.168.1.1 | admin | admin |

| 华为 | 192.168.3.1 | root | root |

| 小米 | 192.168.31.1 | admin | admin |

该方法局限性明显:新型设备普遍取消默认密码,且存在被修改风险。建议优先尝试设备标签信息,避免暴力破解导致账户锁定。

二、设备管理界面重置

通过浏览器访问网关地址,利用绑定的管理员账号执行密码重置操作。

| 操作系统 | 登录方式 | 重置路径 |

|---|---|---|

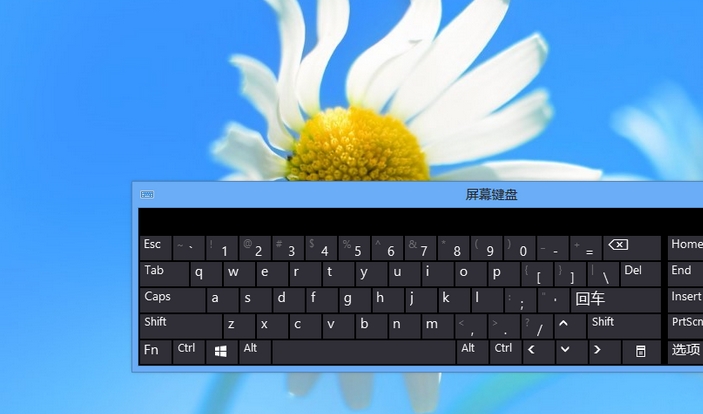

| Windows | 命令提示符 | netsh wlan show profiles |

| macOS | 终端 | sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport -g |

| Linux | 终端 | nmcli dev wifi list |

需注意:该方法依赖已保存的网络配置文件,若设备未缓存目标网络信息则无法实施。建议配合浏览器物理连接使用。

三、硬件复位操作

通过物理按键恢复出厂设置,清除现有配置数据。

| 复位方式 | 操作时长 | 数据影响 |

|---|---|---|

| Web界面重置 | 即时生效 | 保留固件版本 |

| 物理复位键 | 10-15秒 | 全数据清除 |

| 针孔复位 | 5秒以上 | 配置参数清空 |

复位后需重新配置网络参数,适用于完全丢失管理权限的场景。但会导致已保存的个性化设置(如端口转发规则)永久丢失。

四、WPS快速连接

利用Wi-Fi保护设置协议实现免密接入,需设备支持该功能。

| 连接方式 | 成功率 | 安全等级 |

|---|---|---|

| PIN码输入 | 约78% | WPA2-PSK |

| 物理按钮触发 | 约92% | AES加密 |

| NFC触碰 | 约89% | 动态密钥协商 |

该方法存在PIN码暴力破解风险(理论上最多尝试11000次),建议仅在可信环境下使用物理按钮模式。2018年后部分厂商已弱化WPS功能。

五、抓包破解技术

通过拦截握手包进行暴力破解,需具备无线安全知识。

| 工具类型 | 破解对象 | 平均耗时 |

|---|---|---|

| Hashcat | 4-7天(i7处理器) | |

| Aircrack-ng | 2-5小时 | |

| Cain&Abel | 12-36小时 |

该技术违反《网络安全法》第二十七条规定,仅限用于个人设备找回场景。实际操作中需配合高增益天线提升信号强度,且需持续供电。

六、共享网络桥接

通过已连网设备创建二级热点实现间接接入。

| 共享方式 | 带宽损耗 | 稳定性 |

|---|---|---|

| 手机热点 | 约30% | |

| USB网络共享 | 约15% | |

| 智能手表热点 | 约40% |

该方法适合临时应急,但存在双重NAT穿透问题,可能影响在线游戏、视频会议等实时应用。建议关闭原路由器防火墙避免环路冲突。

七、第三方工具辅助

利用网络共享类应用实现密码查询或热点共享。

| 工具名称 | 作用原理 | 隐私风险 |

|---|---|---|

| WiFi万能钥匙 | 上传地理位置信息 | |

| RouterPassView | 低风险(仅读取内存) | |

| Network Password Dumper | 需管理员权限运行 |

使用此类工具需警惕权限过度申请,部分软件存在暗中收集MAC地址、SSID等隐私数据的行为。建议从官网下载并禁用非必要权限。

八、预防性措施体系

建立密码管理机制避免二次遗忘,包含多重验证手段。

| 防护策略 | 实施成本 | 防护效果 |

|---|---|---|

| NAS设备备份 | 可恢复全部配置 | |

| 密码管理器同步 | 跨平台访问 | |

| MAC地址绑定 | 增强接入控制 | |

| 双因素认证 | 防御暴力破解 |

建议采用"强密码+周期性更换+设备指纹绑定"的组合策略,重要路由设备应开启SSH安全通道并禁用WPS功能。企业级环境推荐部署RADIUS认证服务器。

从技术演进角度看,传统密码认证正逐渐被多因素认证替代。随着WAPI等国产标准的推广,未来网络接入将更注重设备身份识别而非单纯的字符密码。建议用户建立密码保险箱机制,对核心网络设备采用物理隔离+生物识别的双重防护体系。

369人看过

369人看过

351人看过

351人看过

102人看过

102人看过

193人看过

193人看过

232人看过

232人看过

411人看过

411人看过